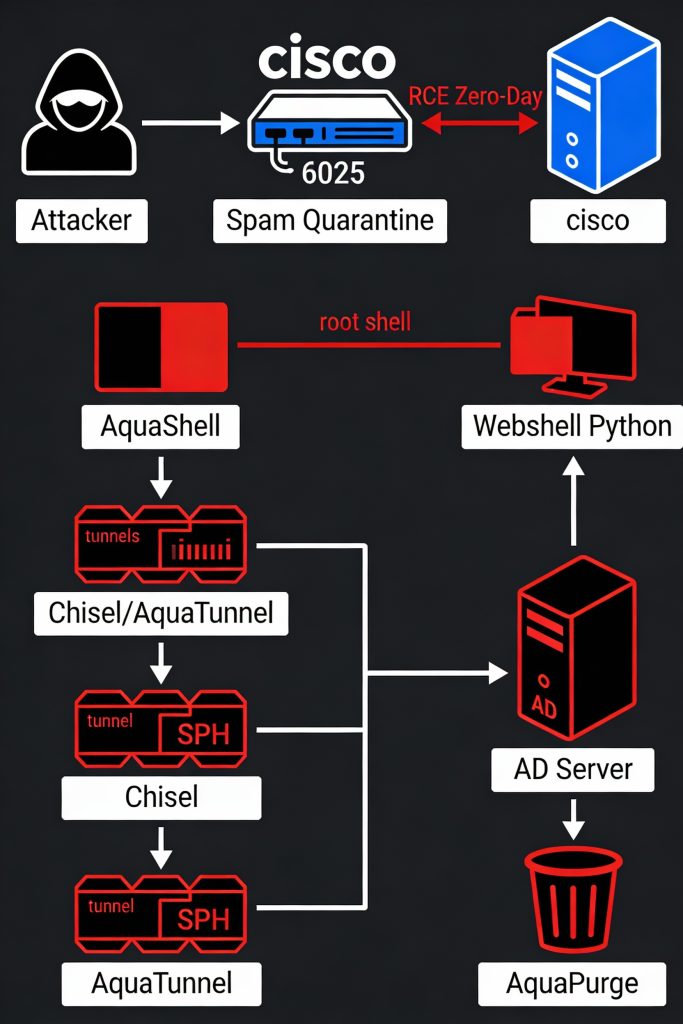

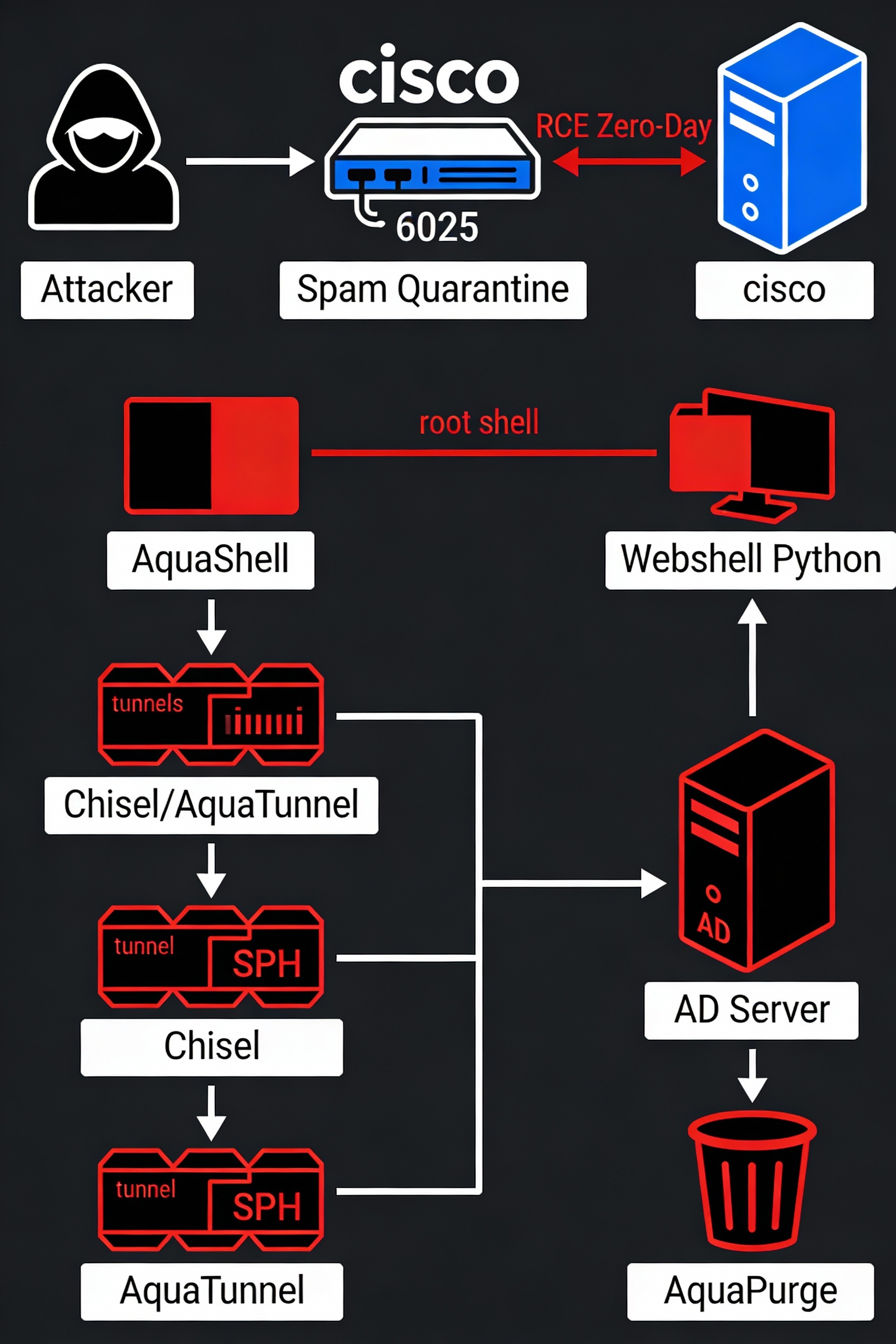

Cisco a confirmé l’exploitation active d’une vulnérabilité zero-day critique, CVE-2025-20393, dans son logiciel AsyncOS pour Secure Email Gateway, permettant une exécution de code à distance non authentifiée sur des appliances exposées. Détectée fin novembre 2025 et publiquement divulguée mi-décembre, cette faille CVSS 10/10 cible les ports de quarantaine spam (port par défaut : 6025), offrant un point d’entrée privilégié pour des acteurs APT chinois trackés comme UNC-9686 ou Storm-1252.

Analyse Technique Détaillée

La vulnérabilité réside dans les services web d’AsyncOS, affectant les déploiements physiques et virtuels de Cisco Secure Email Gateway et Secure Email & Web Manager. Les attaquants exploitent un flaw dans l’interface de quarantaine spam exposée sur Internet, envoyant des requêtes malveillantes pour déclencher une exécution de code arbitraire au niveau root sans authentification. Post-exploitation, les intrusions déploient AquaShell, un webshell Python personnalisé pour exécuter des commandes encodées ; AquaTunnel et Chisel pour des tunnels SSH inversés facilitant l’accès persistant ; et AquaPurge pour effacer les logs et masquer les traces.

Cette chaîne d’attaque illustre une tactique sophistiquée d’espionnage : initial access via RCE, persistence via backdoors, et lateral movement via tunneling, typique des opérations chinoises contre infrastructures critiques. Les infections observées touchent l’Amérique du Nord et l’Europe depuis le 10 décembre 2025, avec Cisco Talos attribuant l’activité à un APT chinois à confiance modérée.

Impacts et Conséquences Globaux

Les impacts sont sévères : compromission totale des appliances email permet l’interception de flux sensibles, exfiltration de données, et pivot vers réseaux internes, menaçant secteurs gouvernementaux, finance et santé. Avec des millions d’appareils Cisco déployés mondialement, cette zero-day expose des périmètres réseau fragiles, amplifiant les risques d’espionnage étatique dans un contexte géopolitique tendu. Économiquement, les remédiations urgentes entraînent des downtimes, des coûts de patching et des audits, tandis que la persistance via tunnels complique la détection par EDR traditionnels.

Recommandations Pratiques

Appliquez immédiatement les patches Cisco pour AsyncOS (disponibles depuis le 17 décembre 2025) et retirez le port 6025 de l’exposition Internet via firewall rules limitant l’accès aux IPs trusted. Implémentez une détection NDR pour anomalies sur appliances email, monitorez les webshells via YARA rules sur Python backdoors, et segmentez les VLANs pour limiter le lateral movement.

En conclusion, CVE-2025-20393 souligne l’urgence de sécuriser les appliances legacy face aux APT étatiques. Une vigilance accrue et des patches proactifs restent essentiels pour contrer ces menaces persistantes en 2025.

No responses yet