La vulnérabilité critique CVE-2025-14847, surnommée MongoBleed, fait des ravages depuis fin décembre 2025, avec plus de 87 000 instances MongoDB exposées à des fuites de données sensibles via une exploitation active en une seule étape. Découverte autour du 15 décembre et patchée rapidement par MongoDB, cette faille de score CVSS 8.7 compare à Heartbleed par sa capacité à exposer des informations critiques sans authentification. Cette actualité majeure de la semaine écoulée met en lumière les risques persistants des bases de données NoSQL mal configurées.

Analyse Technique Détaillée

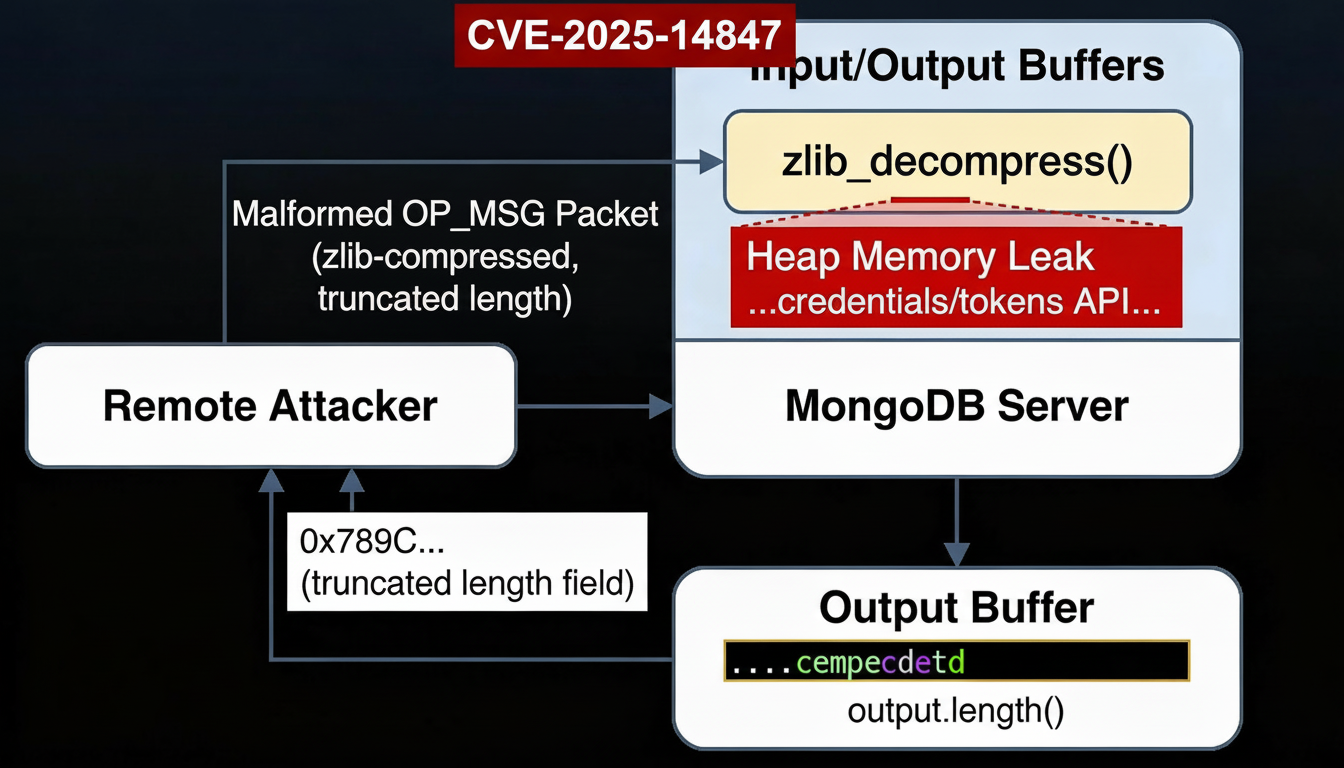

CVE-2025-14847 provient d’une incohérence dans la gestion des longueurs de paquets compressés avec zlib au niveau du transport réseau de MongoDB Server (fichier message_compressor_zlib.cpp). Un attaquant non authentifié envoie un paquet malformé, forçant le serveur à renvoyer la taille du buffer alloué (output.length()) au lieu de la longueur réelle des données décompressées, exposant ainsi la mémoire heap non initialisée adjacente. Cela permet la fuite de credentials, tokens d’API, mots de passe ou données utilisateur, nécessitant potentiellement plusieurs requêtes pour reconstruire des informations complètes, mais viable sur des serveurs exposés internet ou via mouvement latéral.

Affectant les versions MongoDB 8.2 avant 8.2.3, 8.0 avant 8.0.17, 7.0 avant 7.0.28, et plus anciennes, la vulnérabilité touche par défaut les instances avec compression zlib activée. Censys identifie 87 000 hôtes vulnérables, principalement aux USA, Chine, Allemagne, Inde et France ; Wiz note que 42% des environnements cloud en ont au moins un. CISA l’a ajoutée à son catalogue KEV le 29 décembre 2025, exigeant un patch fédéral d’ici le 19 janvier 2026.

Impacts sur les Organisations

Les conséquences sont dévastatrices : exposition de données sensibles facilitant des escalades de privilèges, breaches de conformité (RGPD, HIPAA) et chaînes d’attaques plus larges comme ransomware ou espionnage. Avec 300 000+ serveurs MongoDB internet-facing, des milliers d’organisations restent vulnérables malgré les patches, scans montrant 70% non corrigés mi-décembre. Les secteurs finance, santé et tech sont prioritaires, avec des risques de pertes financières massives et interruptions opérationnelles.

Recommandations Pratiques

Patch immédiat : Migrez vers MongoDB 8.2.3+, 8.0.17+, 7.0.28+ ou équivalents ; Atlas est auto-patché.

Workarounds temporaires : Désactivez zlib via net.compression.compressors=’none’ ou networkMessageCompressors sans zlib ; limitez l’exposition réseau (firewalls, VPN).

Détection et hardening : Surveillez les logs pour connexions pré-auth anormales, scannez avec outils comme Nuclei ; implémentez le least privilege, monitoring via SIEM et audits réguliers.

En conclusion, MongoBleed souligne l’urgence de la gestion proactive des vulnérabilités zero-day dans les bases NoSQL. Les organisations doivent prioriser patches et configurations sécurisées pour contrer ces menaces évolutives.

No responses yet